Mặc dù BKAV đã kịp thời gỡ bỏ gói dữ liệu được chia sẻ công khai từ chính máy chủ của mình, nhưng các bản sao của nó vẫn được người dùng internet chia sẻ với tốc độ chóng mặt trong nhiều giờ qua.

Như thông tin đã đưa, cùng với việc tấn công deface (thay đổi giao diện) diễn đàn BKAV, nhóm hacker tự nhận là Lulzsec còn công khai gói dữ liệu (database) lấy cắp được. Mặc dù BKAV đã kịp thời gỡ bỏ gói dữ liệu được chia sẻ công khai từ chính máy chủ của mình, nhưng các bản sao của nó vẫn được người dùng internet chia sẻ với tốc độ chóng mặt trong nhiều giờ qua.

Ngoài thông tin tài khoản và mật khẩu, số lượng hơn 100 ngàn email cá nhân được công khai cũng có thể khiến BKAV phải đau đầu. Vô hình trung việc yếu kém trong cơ chế bảo mật đã khiến thông tin cá nhân (phải được giữ bí mật) của hàng trăm ngàn tài khoản, trong đó phần lớn là khách hàng của BKAV bị lộ. Nguy cơ số lượng email cực lớn này rơi vào tay các tổ chức spam mail là hiện hữu. Trên thị trường, với số lượng email lớn như vậy, các tổ chức spam mail rao bán với giá khoảng 1 - 1,5 triệu đồng.

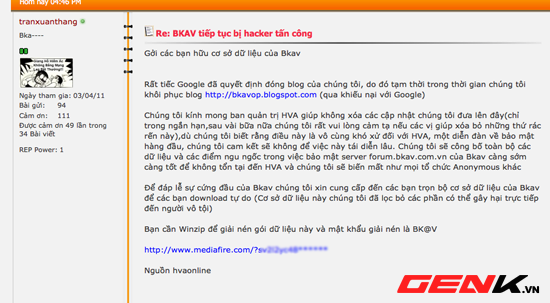

Gói dữ liệu được chia sẻ trên chính diễn đàn BKAV.

File Dump.sql được cho chứa rất nhiều dữ liệu về forum BKAV ngay sau vụ tấn công đã xuất hiện trên nhiều diễn đàn, blog và mạng xã hội với hình thức chia sẻ công khai. Phân tích gói dữ liệu có dung lượng khoảng 500MB này, có thể thấy ngay dữ liệu về tài khoản truy cập của hơn 100 ngàn thành viên diễn đàn BKAV bao gồm: tên tài khoản - mật khẩu (đã mã hóa) - email đăng ký. Ở đây, có hai chi tiết đáng chú ý là mật khẩu thành viên và email đăng ký.

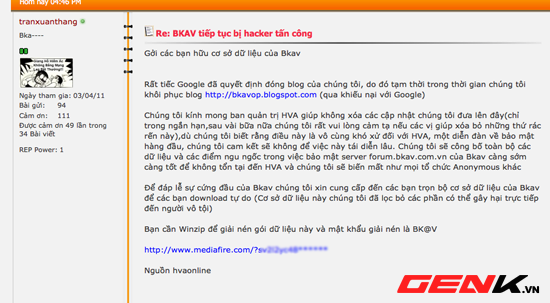

Một phần thông tin có được trong gói dữ liệu.

Mật khẩu thành viên đã được mã hóa một chiều sang dạng MD5, về lý thuyết không thể biên dịch ngược lại và có thể xem là an toàn. Tuy nhiên, một số công cụ "brute force" vẫn có thể giúp người ta thử - chọn ra mật khẩu được mã hóa dưới dạng chuỗi MD5. Với các mật khẩu đơn giản và phổ biến (sử dụng toàn số, ít ký tự...) thời gian để thử chọn ra là tương đối nhanh. Thực tế, một vài người cho biết, đã thử chọn ra một danh sách dài thành viên diễn đàn BKAV dùng mật khẩu "123456". Như vậy, nếu gói dữ liệu này thực sự được lấy của diễn đàn BKAV thì có lẽ BQT tại đây nên nhanh chóng đưa ra cảnh báo tới thành viên diễn đàn.Ngoài thông tin tài khoản và mật khẩu, số lượng hơn 100 ngàn email cá nhân được công khai cũng có thể khiến BKAV phải đau đầu. Vô hình trung việc yếu kém trong cơ chế bảo mật đã khiến thông tin cá nhân (phải được giữ bí mật) của hàng trăm ngàn tài khoản, trong đó phần lớn là khách hàng của BKAV bị lộ. Nguy cơ số lượng email cực lớn này rơi vào tay các tổ chức spam mail là hiện hữu. Trên thị trường, với số lượng email lớn như vậy, các tổ chức spam mail rao bán với giá khoảng 1 - 1,5 triệu đồng.

(Tổng hợp)