Hiểm họa khi cài đặt game mobile từ nguồn không chính thống tại Việt Nam

- Theo Trí Thức Trẻ | 25/08/2016 06:05 PM

Tưởng chừng như những file APK cài đặt game mobile được truyền tay nhau tới từ các "Mạnh Thường Quân", thế nhưng ít ai biết được ẩn sâu trong đó là những hiểm họa khó lường.

Như chúng ta đã biết, đối với các phiên bản game online nước ngoài thường hay giới hạn những khu vực và Việt Nam cũng là một trong những quốc gia dễ nằm trong danh sách đen của các NPH. Chính vì vậy, để tự phục vụ cho nhu cầu của mình, không ít game thủ nước ta đã tìm và tải file cài đặt game từ nhiều nguồn bên ngoài khác, không chính thống từ Google Play hay link chia sẻ từ chính hãng phát triển.

Tưởng chừng như những file cài đặt game được truyền tay nhau tới từ các "Mạnh Thường Quân", thế nhưng ít ai biết được ẩn sâu trong đó là những hiểm họa khó lường. Mới đây, tại diễn đàn WhiteHat - Cộng đồng an ninh mạng Việt Nam, một thành viên đã làm một số điều tra nhỏ xem thực hư về việc tồn tại mã độc trong các bản cài đặt game từ nguồn không chính thống.

Các bước thực hiện của thành viên này như sau:

Bước 1: Mình tải các file cài đặt game từ Google-play (nguồn chính thống) và các nguồn bên ngoài.

Bước 2: Dựa vào checksum để tìm các file cài khả nghi

1. Mình tiến hành tính checksum của file cài gốc (từ Google- Play)

2. Để tất cả các file còn lại vào cùng thư mục và kiểm tra xem file nào có checksum khác với file tải từ Google-play.

3. File pkm.apk có checksum khác với các file còn lại, trong khi tải về cùng phiên bản 0.29.0 => đã tìm thấy file khả nghi

Bước 3: Dịch ngựơc 2 file rồi so xem thế nào??

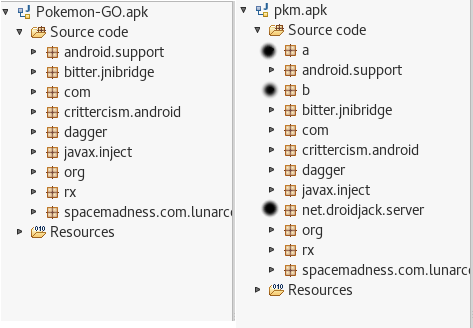

Nhận thấy ở file tải từ third-party source có thêm 3 package là a, b và net.droidjack.server.

Bước 4: Phân tích mã nguồn của file tải từ third-party source

Trong class CallListener của package net.droidjack.server có các method

private void a(boolean z) : bật kết nối wifi.

private void b(boolean z) : bật kết nối dữ liệu di động.

protected void a(File file) : ghi âm từ micro và lưu vào file.

public void onReceive(Context context, Intent intent) : nghe điện thoại.

Và các method của class Controller:

private static void i() : đọc và ghi lại tin nhắn.

Sơ bộ thì app Pokemon-go được tải từ third-party source này được “khuyến mãi ” thêm một số chức năng ghi lén cực kì nguy hiểm, có thể là 1 con RAT

Có thể thấy các class được chèn thêm chứa các phương thức với chức năng chẳng khác nào một spyware thu thập thông tin trên máy nạn nhân, kết nối wifi và chờ cơ hội để gửi về cho máy chủ phát tán.

Ngoài ra trong class ae có hàm thực hiện request đến http://www.droidjack.net/storeReport.php

Vào đường dẫn thu được ở trên, ta thấy trang chủ của droidjack, một trong những loại RAT nguy hiểm nhất trên Android.

Khi máy bị nhiễm loại RAT này thì hacker đã hoàn toàn kiểm soát thiết bị, bật kết nối wifi, dữ liệu di động, ghi âm,quay phim, đọc tin nhắn, lịch sử duyệt web… Và gửi về C&C server.

Ta có thể thấy rõ địa chỉ và cổng kết nối đến C&C server trong đoạn code phía trên.

Kết luận: Như vậy khi tải ứng dụng từ third-party sources, nguy cơ người dùng bị nhiễm mã độc là không hề nhỏ, những con RAT này một khi đã được cài vào thiết bị cá nhân sẽ dẫn đến các hậu quả khôn lường không chỉ đối với cá nhân người dùng mà nó còn có thể trở thành một hướng xâm nhập mới đối với toàn bộ hệ thống mạng mà thiết bị đó kết nối tới.